Sehr oft ist es erforderlich, den Personenkreis zu begrenzen, für den der Zugang zu einem bestimmten Gebiet gestattet ist. Moderne Technologie bietet hierfür alle Möglichkeiten, Interessenten können sich mit den Merkmalen des ACS und den Prinzipien der Organisation solcher Komplexe vertraut machen.

Was ist ACS?

Zugangskontroll- und -verwaltungssysteme sind eine Reihe von Hardware und Software, deren Zweck darin besteht, den Zugang der Menschen zu sicheren Einrichtungen und Gebieten zu begrenzen. Der Betrieb des Systems ist in zwei Bereiche unterteilt: Kontrolle des Entriegelns von Barrieren, die auf den Hauptpfaden installiert sind, sowie Aufrechterhaltung einer Benutzerbasis. Das Hauptmerkmal von ACS wird als kontinuierlicher Betrieb angesehen, wobei der Einfluss des menschlichen Faktors nahezu vollständig ausgeschlossen wird.

Mit der ersten Funktion ist alles klar: Eine Person, die ein künstliches Hindernis überwinden möchte, verwendet eine persönliche Kennung, um den Durchgang zu öffnen. Die Zulassung kann auf alle möglichen Arten erfolgen: Durch ein Passwort, das magnetische Tags verwendet, sieht das System in einigen Fällen mit biometrischen Scannern oder Gesichtserkennungsalgorithmen völlig futuristisch aus.

Eine einzige Benutzerbasis ist nicht die offensichtlichste, aber häufig übersehene Funktion. Jedes ACS führt ein Ereignisprotokoll, mit dem Sie mit absoluter Genauigkeit feststellen können, wann eine bestimmte Person mit dem System in Kontakt war. Aufgrund dessen erhöht sich die allgemeine Zuverlässigkeit des Schutzes vor unbefugtem Betreten, und es bestehen Möglichkeiten zur gegenseitigen Integration in Sicherheits- und Brandmeldesysteme..

Ziele und Vorgaben

Ursprünglich wurde ACS entwickelt, um die Arbeitszeit von Mitarbeitern großer Unternehmen zu überwachen und aufzuzeichnen. Wenn diese Systeme in der UdSSR ausschließlich „analog“ waren und aus einem Wächter und einem Drehkreuz bestanden, dann tauchten in westlichen Ländern bereits vor 50-60 Jahren vollständig debuggte Systeme mit Lochkarten und halbautomatischen Lesegeräten auf..

Eines der bekanntesten Beispiele für solche Systeme sind heute öffentlich zugängliche Gegensprechanlagen. Zu diesem Zweck werden Sicherheitssysteme für Eingangsgruppen installiert und angewendet, die den Zugang zu den Innenhöfen von Mehrfamilienhäusern oder Häuschensiedlungen einschränken..

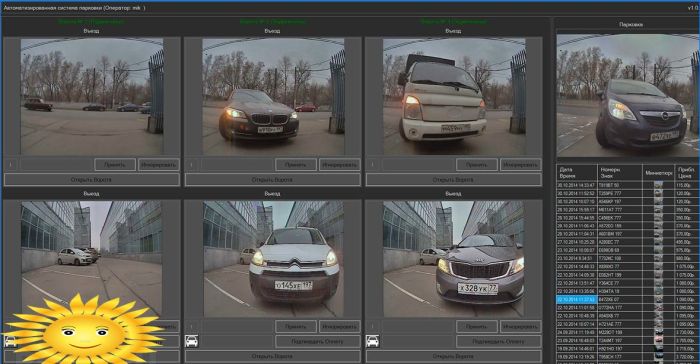

Sicherheit ist jedoch nicht die einzige angewandte Aufgabe, ACS leistet hervorragende Arbeit mit kommerziellen Funktionen. Mithilfe der Zugangskontrolle können Sie beispielsweise die Arbeit von kostenpflichtigen Parkplätzen, Untervermietungen von Immobilien und Unterhaltungsstätten effektiv organisieren.

Praktischer Nutzen

Im Kontext des Aufbaus und der Anordnung von ACS hat es nicht so viele Anwendungen. Grundsätzlich geht es um den Zugang der Bewohner zu öffentlichen Bereichen oder einzelnen Sicherheitssystemen. Es gibt aber auch Sonderfälle.

Für viele sind Intercom-Systeme völlig vertraut geworden, dank derer die Eingänge kein Zufluchtsort für ein unparteiisches Kontingent mehr sind. Hier funktioniert das klassische Schema für solche Komplexe: ein Magnetschlüssel, ein Lesegerät, ein elektromagnetisches Schloss an der Tür. Intercoms haben zwar eine zusätzliche Funktion für Kommunikation und Fernöffnung, dies gilt jedoch auch für Methoden zur persönlichen Identifizierung.

Eine weitere häufige Anwendung sind Geräte mit Zugangskontrollsystemen für Zugangsgruppen zum Gebiet von Wohnkomplexen und privaten Unternehmensverbänden. ACS in einem solchen Gewand erhöht das allgemeine Niveau der kollektiven Sicherheit für Menschen und ihr Eigentum erheblich. Der Unterschied zu Intercom-Systemen liegt hier nur in den verwendeten technischen Mitteln.

Die Zugangskontrolle kann auch in Infrastruktureinrichtungen von Wohnungsbaugesellschaften angewendet werden. Moderne Apartmentkomplexe verfügen über eigene Wäschereien, Fitnessstudios, Autowaschanlagen und Parkplätze. In solchen Einrichtungen erhöht die Verwendung von Kennungen die Geschwindigkeit und den Komfort der Bereitstellung von Diensten für die Bevölkerung erheblich, während die Verbraucher selbst vom Komfort der Zahlung auf einer einzigen Rechnung profitieren..

Systemkonfiguration

ACS ist ein Komplex technischer Mittel, die innerhalb eines bestimmten Interaktionsschemas verwendet werden. Jeder Knoten des Systems kann seine Funktionen und Fähigkeiten erheblich erweitern. Es lohnt sich daher, die Details typischer Konfigurationen zu berücksichtigen.

1 – zentraler Server; 2 – Router-Controller; 3 – Videoüberwachungssystem; 4 – Drehkreuze und Absperrungen; 5 – Leser von persönlichen Karten und automatischen Schlössern für den Zugang zu Räumlichkeiten

Das Herzstück eines jeden Zugangskontrollsystems ist eine Steuerung, die Identifikationsdaten verarbeitet, ein eigenes Betriebsprotokoll führt und eine Benutzerbasis unterhält sowie Entscheidungen über den Betrieb von ausführenden Geräten trifft. Das Prinzip des Systemaufbaus hängt von den Fähigkeiten der Steuerung ab. In dieser Hinsicht sind zwei Optionen möglich:

- Verteiltes Netzwerk– Jede Sicherheitszone verfügt über einen eigenen Controller, der eine begrenzte Anzahl von Lesegeräten und Sperren steuert (normalerweise bis zu vier). Die Steuerung empfängt Informationen vom Lesegerät über ein spezielles Protokoll (normalerweise wird wiegand verwendet) und kommuniziert mit anderen Systemsteuerungen über die RS-485- oder RS-232-Schnittstelle. Benutzerdaten und allgemeines Systemprotokoll werden ebenfalls verteilt gespeichert..

- Zentrales Netzwerk– Topologie mit einer zentralen Steuereinheit, von der aus die Drähte der seriellen Schnittstelle entlang des Strahlmusters zu jedem geschützten Bereich verlegt werden. Um Daten zu lesen und Systembefehle auszuführen, ist an jedem Kontrollpunkt ein Schalter installiert, der im Wesentlichen ein kombinierter Signalwandler ist. Der Unterschied zwischen diesem Schema besteht darin, dass Switches billiger als Controller sind. Ein zusätzliches Plus ist die zentralisierte Datenspeicherung, die eine hohe Rissbeständigkeit bietet. Aufgrund der komplexen Hierarchie des Netzwerks und des Vorhandenseins vieler Zwischenknoten ist die Leistung eines zentralen Zugriffskontrollsystems jedoch normalerweise geringer.

Anhand der Elemente des Systems, mit denen der Benutzer direkt interagiert, können Lesegeräte (RFID, Magnetkarten und Schlüssel, Funkschlüsselanhänger) sowie Schließvorrichtungen (Schlösser, Barrieren, Drehkreuze) unterschieden werden. In einigen Fällen müssen zusätzliche Sensoren für die Position der Tür und des Verriegelungsbolzens installiert werden. Da die Zugangskontrolle normalerweise in eine Richtung erfolgt, ist normalerweise kein Lesegerät auf der gegenüberliegenden Seite der Barriere installiert, sondern ein herkömmlicher Knopf zum erzwungenen Öffnen..

Im zivilen Bereich sind verteilte Systeme nach wie vor am beliebtesten. Der Vorteil der modernen Technologie besteht darin, dass sie ein Monoblock-Design aufweist: in einem Fall eine Steuerung mit einem Lesegerät und Eingabegeräten. Auf diese Weise können Sie das System schnell „out of the box“ bereitstellen, ohne die Koordination verschiedener Elemente und das Einrichten des Systems zu erschöpfen. Ein solches Organisationsschema weist nur eine Schwachstelle auf: den physischen Zugriff auf den Controller. Selbst in diesem Fall ist das Hacken aufgrund des geschlossenen Quellcodes der Firmware und der Verschlüsselung der übertragenen Daten sehr schwierig. Darüber hinaus ermöglicht das Vorhandensein von mindestens zwei Controllern im Netzwerk das Organisieren der Datenverdoppelung und das Einrichten von Watchdog-Algorithmen.

Spezielle Fähigkeiten

Die überwiegende Mehrheit der Zugangskontrollsysteme mit einer Komplexität über der Gegensprechanlage wird in Verbindung mit anderen technischen Systemen betrieben. Das einfachste Beispiel ist die Organisation einer Eingangsgruppe in einem Privathaus. In dieser Version erkennt die Zugangskontrolle nicht nur das am Auto installierte Funketikett und öffnet das Schloss, sondern aktiviert auch den automatischen Toröffner und schaltet die Beleuchtung ein. Im Allgemeinen kann der Begrüßungsalgorithmus vollständig variiert werden, aber der ACS-Controller übernimmt fast nie die Funktion seiner Ausführung, für diese Zwecke gibt es zusätzliche SPS.

Im gewerblichen Bereich und in öffentlichen Einrichtungen ist ACS meist gegenseitig in ein Videoüberwachungssystem integriert. Dadurch wird es möglich, den Standby-Modus rechtzeitig zu verlassen und ein Videosegment aufzunehmen, ein Bild aufzunehmen oder die Kamera in die gewünschte Richtung zu drehen. In den kritischsten Bereichen trifft das ACS möglicherweise keine eigenen Entscheidungen und sendet Benachrichtigungen an die Sicherheitskonsole, wo der Betreiber persönlich für die Zugriffskontrolle auf der Grundlage der bereitgestellten Daten verantwortlich ist.

Auch automatische Algorithmen werden ständig verbessert. Die Schemata zum Verhindern des doppelten Zugriffs und der Selbstsperrung des Systems beim Versuch, ohne eine spezielle Schlüsselkarte auf das Servicemenü zuzugreifen, sind seit langem implementiert und debuggt. Erwähnenswert ist auch, dass ACS in den Algorithmen ihrer Arbeit die Notwendigkeit berücksichtigt, den Brandschutz zu gewährleisten und im Alarmfall die Notausgangstüren zu öffnen, für die normalerweise geöffnete elektrische Schlösser verwendet werden..

Jedes Zugangskontrollsystem kann an ein Verwaltungsterminal angeschlossen werden, bei dem es sich meistens um einen PC handelt. Mit dieser Verwaltungsmethode können Sie schnell Änderungen an der Datenbank vornehmen: Bestimmen Sie den Personenkreis mit Zugriff auf einen bestimmten Bereich des gesteuerten Objekts, legen Sie zusätzliche Einschränkungen fest und überwachen Sie das Ereignisprotokoll. Im Allgemeinen sind die Fähigkeiten von ACS äußerst vielfältig. Heutzutage ist es sehr schwierig, sich solche Aufgaben vorzustellen, die mit modernen technischen Mitteln nicht realisiert werden können..

Werden Zugangskontroll- und -verwaltungssysteme von ACS in Unternehmen eingesetzt und wie effektiv sind sie? Sind sie benutzerfreundlich und einfach zu bedienen? Gibt es zusätzliche Funktionen wie Zeit- und Anwesenheitsverfolgung? Welche Lösungen bietet ACS für unterschiedliche Unternehmensbedürfnisse an?