In diesem Artikel erfahren Sie: Was ist ein Zugangskontrollsystem (ACS), aus welchen Elementen besteht ein Zugangskontrollsystem, was ist ein Leser, was ist eine Steuerung und welche Arten von Steuerungen gibt es, welche Arten von Kennungen gibt es, welche sind biometrische Kennungen, wie wählen Sie Geräte für ein Zugangskontrollsystem aus und viel mehr über Zugangskontrollsysteme.

Solche Systeme wurden ursprünglich für die Bedürfnisse militärischer Einrichtungen entwickelt und geschaffen. Sie wurden, wie in vielen Organisationen heute, durch bis zu einem gewissen Grad bewaffnete Wachen ergänzt – harte Kerle mit einem ausgeprägten Pflichtgefühl in den Augen. Ja, spezielle Dienste auf verschiedenen Ebenen haben etwas zu verbergen, aber heutzutage hat jede Organisation oder Einzelperson die Möglichkeit, ihre Einrichtung mit einem Zugangskontrollsystem auszustatten, andernfalls einem Zugangskontrollsystem.

Warum benötigen Sie eine Zugangskontrolle?

Die Lösung von Problemen bei der Suche nach Ausrüstungslieferanten und Installationsunternehmen, das Brainstorming bisher unbekannter Konzepte und Begriffe – ein Lesegerät, ein biometrisches Lesegerät, Zugangspunkte und Steuerungen sowie die Kosten für den Kauf und die Bezahlung der Arbeit von Installateuren – sind all diese Probleme die Folge? Was ist los mit der alten Art der Kontrolle – durch Wächter, Sicherheitsbeamte am Kontrollpunkt und Mädchen an der Rezeption? Die Antwort ist identisch mit der Antwort auf das populäre Rätsel des Sphinx-Mannes oder vielmehr des menschlichen Faktors. Eine Person kann Fehler machen, das ist typisch für sie, aber Sicherheitsautomaten können einfach keine Fehler machen – sie handeln ausschließlich im Rahmen eines bestimmten Programms.

Was ist ACS?

Dies ist ein System, das Software und Hardware sowie organisatorische Maßnahmen umfasst, die darauf abzielen, den Zugang zu einzelnen Räumlichkeiten zu überwachen und zu kontrollieren, die Bewegung der Mitarbeiter und den Zeitpunkt ihrer Anwesenheit auf dem Gebiet der geschützten Einrichtung zu überwachen.

Die Abkürzung ACS kann ein intelligentes Türschloss (elektromagnetisch oder elektromechanisch), einen elektromechanischen Riegel, eine Barriere, ein Drehkreuz usw. verbergen. – d.h. eine Art Exekutivgerät, das den Zugang zu einem Raum, Gebäude oder Gebiet einschränkt. Durch den Einsatz von Zugangskontrollsystemen können Sie die Situation im Schutzbereich ständig überwachen, die Sicherheit von Mitarbeitern und Besuchern sowie materielle und intellektuelle Werte gewährleisten. Im Großen und Ganzen arbeiten alle modernen Zugangskontrollsysteme nach dem gleichen Prinzip. Der Unterschied besteht in der Zuverlässigkeit, Qualität und Bequemlichkeit des täglichen Gebrauchs..

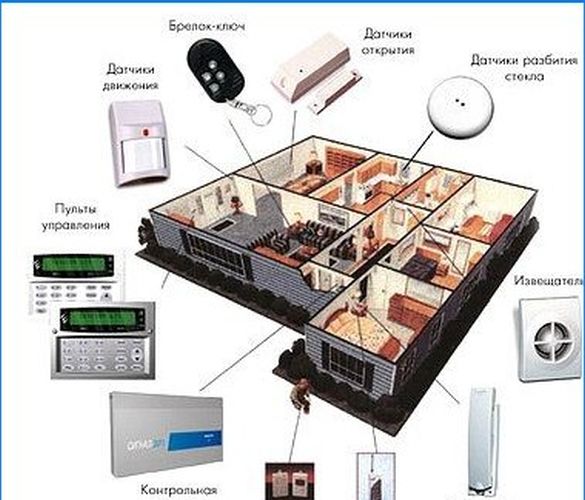

Das Zugangskontrollsystem umfasst:

- Benutzer-ID – Dies ist eine Magnetkarte, eine Proximity-Karte (Proximity-Karte), ein Schlüsselanhänger (Touch Memory), ein Remote-Schlüsselanhänger, die Iris des Auges, ein Abdruck eines Fingers oder der gesamten Hand auf einmal sowie viele andere physische Zeichen. Das System weist jedem Bezeichner einen eindeutigen Binärcode zu, der Informationen über die Zugriffsrechte seines Besitzers zugeordnet ist.

- Reader – Liest aus der Benutzerkennung und sendet die empfangenen Informationen an den ACS-Controller (ACS)..

- Ein Durchgangspunkt ist ein bestimmtes Hindernis (Tür, Tor, Barriere), das mit einem Aktuator und einem Lesegerät ausgestattet ist. Wenn die vollständige Zugangskontrolle an einem bestimmten Zugangspunkt durchgeführt wird, ist sie mit zwei Lesegeräten ausgestattet, von denen sich eines am Eingang und das andere am Ausgang befindet. Wenn nur die Zugangskontrolle für den Eingang benötigt wird, ist der Leser nicht am Ausgang installiert – der Ausgang ist entweder frei oder über die RTE-Taste.

- Die RTE-Taste (Request to Exit), andernfalls die Exit-Taste, dient zum kurzfristigen Umschalten des Stellantriebs in die Position „Offen“, während sich die Steuerung des Zugangskontrollsystems nur an die Tatsache erinnert, dass der Zugang über den Zugangspunkt erfolgt. Persönliche Daten sind nicht bekannt.

- Die Steuerung des Zugangskontrollsystems ist das wichtigste intelligente ACS-Gerät. Ihre Aufgabe besteht darin, Informationen von Lesern zu analysieren und bei ihrer Übertragung auf ausführende Geräte geeignete Entscheidungen zu treffen.

Welche Arten von Bezeichnern gibt es?

Näherungskarten (kontaktlos, Funkfrequenz) – enthalten in ihrem Design eine Antenne und einen Chip mit einer eindeutigen Identifikationsnummer. Ihr Funktionsprinzip lautet wie folgt: Sobald sich die Karte im Bereich des vom Lesegerät erzeugten elektromagnetischen Feldes befindet, empfängt ihr Chip die erforderliche Energie und sendet ihre Identifikationsnummer mittels eines speziellen elektromagnetischen Impulses an das Lesegerät. Für solche Karten muss der Leser nicht an einer bestimmten Stelle berührt werden. Es reicht aus, ihn nur in den Einflussbereich des Lesers zu legen.

Magnetkarten – sie haben einen visuell sichtbaren dunklen Magnetstreifen. Für die Interaktion solcher Karten mit dem Lesegerät ist es erforderlich, sie durch einen speziellen Steckplatz des Lesegeräts zu führen.

Wiegand-Karten – benannt nach dem Forscher John Wiegand, der 1975 eine spezielle Magnetlegierung entdeckte, deren Draht im Gerät dieser Karten verwendet wird. Informationen von ihnen werden erhalten, indem der Lesekopf entlang der Karte bewegt wird.

Barcode-Karten – ein Plastikrechteck mit einem Barcode. Zur Erhöhung der Geheimhaltung ist der Barcode-Bereich mit einem speziellen Material bedeckt, durch das nur Infrarotstrahlen dringen können, d.h. Der Barcode ist im normalen Spektrum unsichtbar.

Schlüsselbund (Touch Memory) – sieht aus wie ein Metalltablett und ist normalerweise in Form eines Schlüsselbunds gestaltet. Enthält einen ROM-Chip in seinem Design – wenn er den Leser berührt, wird ein Identifikationscode an die Steuerung gesendet.

Es ist zu beachten, dass ein Personalausweis je nach der ihm zugewiesenen Behörde gleichzeitig als Zugangsschlüssel zu vielen Durchgangspunkten dienen kann. Für Besucher und Zeitarbeitskräfte können Sie Passkarten mit kurzfristigem oder einmaligem Zugang ausstellen.

Biometrische Identifikatoren – was ist das?

Wenn im Großen und Ganzen mit Zugangskontrollkennungen, bei denen es sich um Plastikkarten oder einen Metalltablettenschlüsselbund handelt, alles klar ist, sind biometrische Kennungen sehr interessant. Aus diesem Grund ist diese Methode der Identifizierung in jedem Spionage- oder Science-Fiction-Film der Weltfilmindustrie vorhanden. Die Identifizierung erfolgt anhand der Form und Größe der Hände des Benutzers, seiner Fingerabdrücke, der Stimmmatrix und der Netzhaut. Solche Zugangskontrollmanagementsysteme werden seit mehr als 30 Jahren eingesetzt – die ersten Systeme waren mit erheblichen Kosten verbunden und wurden daher ausschließlich in Einrichtungen mit dem höchsten Sicherheitsniveau eingesetzt. Heute sind die Kosten für Zugangssysteme, die auf biometrischen Daten basieren, im Vergleich zu ihren frühen Gegenstücken erheblich gesunken – dies ist auf die Verbesserung der mikroprozessorbasierten Bilderkennung zurückzuführen.

Die auf biometrischen Indikatoren basierende Zugriffskontrolle schließt die Möglichkeit der Fälschung oder des Verlusts von Kennungen vollständig aus, da der Benutzer des Systems dies wird. Darüber hinaus können Sie mit einem solchen System eine Reihe von Verwaltungsvorgängen reduzieren, ohne dass eine Kennung erstellt, registriert, ausgestellt und rückgängig gemacht werden muss..

Der Nachteil der biometrischen Identifizierung besteht darin, dass einige Zeit benötigt wird, um das zu identifizierende Objekt zu analysieren und seine Parameter mit dem Standard in der Datenbank der Steuerung zu vergleichen. Aus diesem Grund werden solche Systeme am besten an Zugangspunkten installiert, an denen kein Massendurchgang erforderlich ist..

Arten von ACS-Controllern

Standalone-Controller – normalerweise für einen Zugangspunkt ausgelegt. Oft in ein Lesegerät, ein elektromechanisches Schloss usw. eingebaut. Die maximale Anzahl von Benutzern (d. H. Kennungen), die eine autonome Steuerung bedienen kann, ist auf fünfhundert begrenzt.

Netzwerkcontroller – wird von einem PC über eine spezielle Software über das Netzwerk gesteuert. Der Netzwerkcontroller bietet der Verwaltung der Einrichtung zahlreiche Möglichkeiten für deren Verwendung, einschließlich (zusätzlich zum Verbieten / Zulassen des Zugriffs):

- jederzeit über die Anwesenheit / Abwesenheit von Mitarbeitern am Arbeitsplatz berichten;

- die Möglichkeit, ständig Informationen über die Bewegungen der Arbeitnehmer zu erhalten;

- automatische Abrechnung der Arbeitszeit, dh automatische Pflege der Arbeitszeittabelle;

- die Fähigkeit, den Zugriff für bestimmte Mitarbeiter zu einem bestimmten Zeitpunkt festzulegen, d. h. wo sie können und wohin sie in bestimmten Zeiträumen nicht gehen können;

- Führung einer elektronischen Akte der Mitarbeiter mit Eingabe der erforderlichen Informationen und Fotos der Mitarbeiter;

- viele zusätzliche Funktionen. Installateure können den Betrieb des Netzwerkcontrollers so konfigurieren, dass der Zugriff nach den exotischsten Launen der ACS-Kunden gesteuert wird.

Kombinierte Steuerung – Diese Funktion kann sowohl die Funktionen eines Netzwerks als auch einer autonomen Steuerung ausführen. Letztere ist besonders praktisch, wenn keine Kommunikation mit dem Steuer-PC besteht. Das Umschalten des Modus vom Netzwerk zum Standalone-Modus erfolgt automatisch, wenn keine Kommunikation mit dem Steuer-PC besteht.

Zugangspunkte befinden sich nicht nur im Bürogebäude

Neben dem Kontrollpunkt, Zwischenboden- und Bürotüren, Lagern, Archiven und anderen Sperrbereichen gibt es auch Zufahrten und Parkplätze für Autos, die auch mit automatischen Zugangskontrollgeräten ausgestattet werden können.

Die Umzäunung des Verwaltungsgebiets mit hohen Zäunen und drei Meter hohen Metalltoren wird natürlich nicht so schnell aus der Mode kommen. Aus ästhetischer Sicht verlieren Zäune dieser Art jedoch – Sie müssen zugeben, dass ein fester Zaun nicht die rosigsten Gefühle hervorruft, ebenso wenig wie die Balken an den Fenstern.

In der Zwischenzeit können nicht nur kräftige Wachen mit voller Ausrüstung und einem anständigen Gehalt den offenen Eingang zum Territorium kontrollieren. Spezielle technische Blockierungsmittel, die in das allgemeine System der Zugangskontrolle und -verwaltung eingeführt wurden, sind perfekt. Automatische Blockiervorrichtungen sind unterteilt in: Staudammsperren, einziehbare Spikes, automatische Ketten usw..

Nur schwere Kettenfahrzeuge vom Typ Armee können solche Zäune durchdringen – jedes andere Fahrzeug wird zuverlässig angehalten. Solche Durchgangs- und Parkblocker werden verwendet, wenn der Durchgang von Fahrzeugen blockiert werden muss, ohne den Durchgang von Fußgängern zu blockieren. In der „offenen“ Position sind solche Blocker vollständig unter der Erde versteckt, sie bilden keine Hindernisse für die Reinigung des Territoriums, sie werden über eine Fernbedienung gesteuert.

Der richtige Ansatz zur Auswahl eines ACS-Konstruktionsschemas

Jedes Steuerungssystem hat seine eigenen Einschränkungen – hinsichtlich der Anzahl der Benutzerkennungen und der Anzahl der kontrollierten Zugriffspunkte. In Zukunft, mit der Erweiterung der Organisation, beispielsweise durch eine Fusion mit einem anderen Unternehmen, einer Erhöhung der Anzahl der Räumlichkeiten, zu denen der Zugang eingeschränkt werden muss, kann das vor einigen Jahren erworbene ACS unnötig werden. Gleichzeitig führt die Wahl eines Kontrollsystems, das um ein Vielfaches größer ist als die derzeitige Anzahl der Mitarbeiter, zu ungerechtfertigten Kosten..

Der ideale Ausweg aus der Situation besteht darin, ein ACS mit kleinen kostenlosen Funktionen zu wählen, das jedoch ein „Upgrade“ ermöglicht (Hinzufügen neuer Module, die die Identifikatorbasis erweitern). Moderne Zugangskontrollsysteme sind flexibel und erweiterbar genug. Dies gilt vor allem für modulare Systeme.

Der Lieferant muss herausfinden, ob zusätzliche Geräte (z. B. unterbrechungsfreie Stromversorgungen) erforderlich sind, welche ACS-Elemente beim Erweitern der Datenbank ausgetauscht werden sollten, wie lange das „Upgrade“ dauern wird und welche Unterstützung der Lieferant in Zukunft leisten wird.

Bitte beachten Sie: Kann das vom Lieferanten angebotene Steuerungssystem Sicherheits-, Feueralarm- und Videoüberwachungssysteme integrieren? Eine solche Möglichkeit besteht heute mit einem auf einer offenen Plattform aufgebauten ACS, dessen Integration anderer Sicherheitssysteme auf Softwareebene erfolgt.

Ein Zugriffskontrollsystem hilft bei der Lösung vieler Probleme, jedoch nur, wenn es richtig ausgewählt und installiert ist und seine Konfiguration gemäß den Aufgaben eines bestimmten Objekts erstellt wird.

Kann ich dieses Zugangskontroll- und -verwaltungssystem auch über den Zugang zu meinem Büro oder meiner Wohnung verwenden?